20080309 update: Deze post gaat over BackTrack 2, ondertussen is BackTrack 3 beta beschikbaar, deze kan veel eenvoudiger op een USB stick geinstalleerd worden, je krijgt bovendien meer tools en de laatste versies:

Installing BackTrack 3 on a USB stick

In Linux land kennen we al lang de zogenaamde “bootable distributions”, dat is een compleet Linux operating systeem plus alle applicaties op een cdrom of dvd die je in de computer kan stoppen om er vervolgens van te booten. Vervolgens heb je na een paar minuten een Linux desktop tot je beschikking zonder dat er ook maar een byte op je harde schijf wordt veranderd.

Een afgeleide hiervan zijn de “bootable security distributions”, dit is hetzelfde verhaal, alleen is de cdrom volgepakt met security tools om b.v. het netwerk mee te scannen, wachtwoorden te testen op hun sterkte enz. Extra handig zijn de forensische tools waarmee je op de harde schijf van de geboote pc kan gaan zoeken naar informatie over het gebruik, b.v. browser gegevens maar ook gewiste bestanden zijn weer boven water te halen. Als je de harde schijf van de PC in read-only mode mount (mount -o r /dev/sda /media/disk) dan wordt er nog steeds geen byte op de disk veranderd.

Belangrijk van security distro’s is vooral dat ze recente programmatuur bevatten. Enerzijds is dit vaak nodig om van de PC in kwestie te kunnen booten en goede ondersteuning te hebben voor de hardware in de PC, bv. (wireless) netwerkkaart, videodriver, enz. en anderzijds zijn de nieuwere tools doorontwikkeld en kunnen ze meer of werken ze sneller.

Na Whoppix, Whax, Auditor, STD, Phlak en wat al niet meer, is de ster aan het firnament op dit moment BackTrack, te vinden op www.remote-exploit.org.

Backtrack Final 2.0 is net uit en staat volgepakt met allerlei interessante software, het is ideaal om er mee te experimenteren op je eigen computer en te zien hoeveel informatie er achter blijft waarvan je het bestaan niet wist. Ook kan je goed testen of je eigen (wireless) netwerk veilig is voor hackers en of je wachtwoorden wel voldoende onkraakbaar zijn.

Nog leuker wordt het als je backtrack om een 1GB USB stick zet en hem meeneemt om bij computers van kennisen de guru uit te hangen door in een minuutje hun brave windows PC om te toveren in een volwaardig hacker workstation. Terwijl je in een desktop het station “Secret Agent” van SomaFM draait, mount je hun harde schijf en vertel je welke websites ze de laatste tijd hebben bezocht, zo heb je je eigen “Shock and Awe” campagne.

Behalve voor de security tools, is zo’n bootable usb omgeving ook bijzonder geschikt om zelf veilig van te werken, b.v. als je dingen op Internet wilt nakijken zonder het risico om spyware of virussen op te lopen, of om je e-mail te lezen zonder dat er (software)keyloggers of trojans zijn die “meekijken”, ook laat je geen history achter op de computer die je gebruikt hebt.

Download de iso, b.v. hier vandaan.

Stop de USB stick in je PC, als die automatisch gemount wordt (meestal te zien aan pop-up windows met de inhoud v/d thumbdrive), sluit de windows en unmount de stick (kijkt met het command mount en dan: umount /dev/sd..).

Als er niets te zien is na het insteken v/d USB stick kan je met dmesg | tail meestal wel zien als welk device het herkent wordt. In het verhaal hieronder gaan we uit van /dev/sdb en ook moeten (bijna) alle commando’s als root worden uitgevoerd.

Herpartitioneer de USB stick met:

# fdisk /dev/sdb

Maak twee partities:

# fdisk /dev/sdb The number of cylinders for this disk is set to 2575. There is nothing wrong with that, but this is larger than 1024, and could in certain setups cause problems with: 1) software that runs at boot time (e.g., old versions of LILO) 2) booting and partitioning software from other OSs (e.g., DOS FDISK, OS/2 FDISK) Command (m for help): p Disk /dev/sdb: 1020 MB, 1020788224 bytes 129 heads, 6 sectors/track, 2575 cylinders Units = cylinders of 774 * 512 = 396288 bytes Device Boot Start End Blocks Id System /dev/sdb1 1 2575 996522 c W95 FAT32 (LBA) Command (m for help): d Selected partition 1 Command (m for help): n Command action e extended p primary partition (1-4) p Partition number (1-4): 1 First cylinder (1-2575, default 1): Using default value 1 Last cylinder or +size or +sizeM or +sizeK (1-2575, default 2575): +760M Command (m for help): n Command action e extended p primary partition (1-4) p Partition number (1-4): 2 First cylinder (1895-2575, default 1895): Using default value 1895 Last cylinder or +size or +sizeM or +sizeK (1895-2575, default 2575): Using default value 2575 Command (m for help): t Partition number (1-4): 1 Hex code (type L to list codes): c Changed system type of partition 1 to c (W95 FAT32 (LBA)) Command (m for help): t Partition number (1-4): 2 Hex code (type L to list codes): c Changed system type of partition 2 to c (W95 FAT32 (LBA)) Command (m for help): a Partition number (1-4): 1 Command (m for help): p Disk /dev/sdb: 1020 MB, 1020788224 bytes 129 heads, 6 sectors/track, 2575 cylinders Units = cylinders of 774 * 512 = 396288 bytes Device Boot Start End Blocks Id System /dev/sdb1 * 1 1919 742650 c W95 FAT32 (LBA) /dev/sdb2 1920 2575 253872 c W95 FAT32 (LBA) Command (m for help): w The partition table has been altered! Calling ioctl() to re-read partition table. WARNING: If you have created or modified any DOS 6.x partitions, please see the fdisk manual page for additional information. Syncing disks.

en zet er de juiste filesystems op met:

# mkfs.vfat -v /dev/sdb1 # mkfs.vfat -v /dev/sdb2

De tweede partitie is alleen maar een handigheidje, je hebt nu de mogelijkheid om bij gebruik met backtrack om hier tijdelijke bestanden naar toe te kopieeren, maar je kan de stick ook nog steeds als gewone datadrager gebruiken onder b.v. Windows.

Mount de backtrack iso via het loopback device en mount de eerste partitie v/d USB stick

# mkdir /FF # mount -o loop bt2final.iso /FF # mkdir /FF1 # mount -o rw /dev/sdb1 /FF1

Kopieer de bestanden:

# cd /FF1 # cp -r /FF/* .

De partitie is net voldoende voor alles:

# df -h /FF1 Filesystem Size Used Avail Use% Mounted on /dev/sdb1 724M 4.0K 724M 1% /FF1

Nu nog ervoor zorgen dat de USB stick bootable is, hiervoor heb je het pakket syslinux nodig. Als het niet op je computer staat kan je het met yum, apt-get, emerge, enz. installeren afhankelijk van je gebruikte distributie.

# umount /FF1 # syslinux /dev/sdb1 # cat /usr/lib/syslinux/mbr.bin > /dev/sdb

Er is nog wat finetuning nodig voor syslinux om echt te kunnen booten:

# mount -o rw /dev/sdb1 /FF1 # cd /FF1/boot/isolinux # perl -pe 's#/boot/##' isolinux.cfg> /FF1/syslinux.cfg # mv boot/vmlinuz . # mv boot/initrd.gz . # cd # umount /FF1

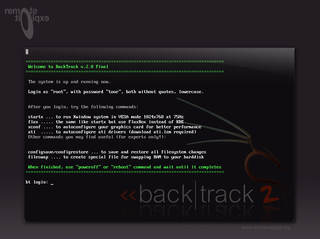

That’s all folks. Reboot, zorg dat de PC probeert op te starten van USB en backtrack start op en dan zie je:

Mocht je geen linux systeem hebben, maar toch die bootable USB stick willen hebben, brand dan de backtrack iso die je hebt gedownload op cdrom en start daar van op, vervolgens heb je een linux systeem draaien en kan je het bovenstaande verhaal volgen.

Tip: installeer vmware server, maak een vrij kaal linux systeem aan

en laat vervolgens de cdrom drive verwijzen naar de backtrack iso. Nu zal in vmware backtrack worden geboot en kan je daar zonder restricties in

“spelen” en b.v. je host systeem via het vmware netwerk laten scannen.

have fun!

Caveat Lector!

Volgens de nieuwe wet Computercriminaliteit is het voorradig hebben van hulpmiddelen die bedoeld zijn om niet alleen in te breken, maar ook gegevens op te slaan (onze 2e partitie?) of een systeem wederrechtelijk te gebruiken, strafbaar met maximaal vier jaar cel!

Zie: De Wet Computercriminaliteit: Computervredebreuk

Mijn intentie is om de USB stick prive te gebruiken om te controleren dat mijn eigen systemen veilig zijn en voor voorlichting van vrienden en kennissen, en dat is volkomen legaal (anders zou nl. iedere computergebruiker strafbaar zijn, want op ieder systeem staan wel programma’s die je kan gebruiken om te scannen of in te breken, b.v. ping tracert, telnet, enz. Het komt alleen op de kennis en de intentie van de gebruiker aan om ze ook als zodanig te gebruiken).